L’Internet des Objets ou « IoT » désigne l’ensemble des objets physiques ayant la capacité de se connecter à Internet. On retrouve dans cette liste, qui ne cesse de s’allonger, les assistants personnels (Google Home par exemple). Les jouets pour enfants connectés. Les caméras de surveillance. Les ampoules, capteurs, volets, stores, portails, interrupteurs et prises connectées faisant partie de la Maison Intelligente. Les balances connectées, les montres connectées, et autres « Smart Watches » et « Smart Bands » pour suivre l’état de santé de son utilisateur. Les lave-vaisselle, fours, et certains réfrigérateurs dits « intelligents » (capables de commander les produits manquants automatiquement en analysant leurs contenus).

Quelle est la place de la cybersécurité dans l’ensemble de ces objets ? Quels enjeux et quelles solutions ?

Cybersécurité et objets connectés : un monde de plus en plus connecté

L’Internet des Objets ou « IoT » désigne l’ensemble des objets physiques ayant la capacité de se connecter à Internet. On retrouve dans cette liste, qui ne cesse de s’allonger, les assistants personnels (Google Home par exemple). Les jouets pour enfants connectés. Les caméras de surveillance. Les ampoules, capteurs, volets, stores, portails, interrupteurs et prises connectées faisant partie de la Maison Intelligente. Les balances connectées, les montres connectées, et autres « Smart Watches » et « Smart Bands » pour suivre l’état de santé de son utilisateur. Les lave-vaisselle, fours, et certains réfrigérateurs dits « intelligents » (capables de commander les produits manquants automatiquement en analysant leurs contenus).

Quelle est la place de la cybersécurité dans l’ensemble de ces objets ? Quels enjeux et quelles solutions ?

«Le marché de l’IoT…dans notre vie quotidienne, aussi bien sur le plan personnel que professionnel»

L’IoT a été très médiatisé auprès du grand public avec les bracelets connectés, la voiture autonome et la maison connectée. Il touche en réalité l’ensemble des secteurs d’activité à travers le concept d’Industrie 4.0 et l’innovation. Ces objets connectés sont présents aujourd’hui dans des domaines de plus en plus sensibles. Le domaine de la distribution d’énergie par exemple. Ou celui de la santé, de la chimie et de la pharmacie, de la construction aéronautique, et du transport ne sont que des exemples.

On estime aujourd’hui à environ 30 milliards le nombre d’objets connectés avec un accroissement de plus de 20% chaque année. Strategy Analytics, entreprise dédiée à l’analyse du marché industriel, a estimé à 22 milliards le nombre d’IoT dans le monde en 2019. Cela en tenant compte des smartphones, enceintes, téléviseurs, montres, tablettes, ordinateurs, etc. Quant à l’avenir, cette entreprise prévoit 38,6 milliards d’appareils connectés d’ici 2025 et 50 milliards d’ici 2030. Avec un marché qui pourrait atteindre la valeur de 1000 milliards de dollars en 2026. Ce qui laisse supposer que ces équipements vont être de plus en plus fréquents dans notre vie quotidienne.

Une surface de vulnérabilité toujours plus grande

Cette multiplication du nombre d’objets personnels connectés et la forte concurrence entraîne les industries dans une course contre la montre. Cette course se fait souvent au détriment des aspects sécuritaires.

« …une explosion des menaces aux conséquences potentiellement dévastatrices »

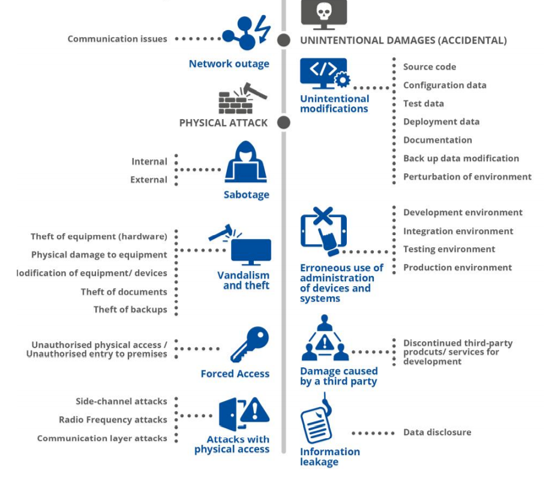

Or, les menaces sont multiples et impactent aussi bien le grand public que les secteurs professionnels et industriels.

De nombreux fabricants utilisent un seul jeu de données de connexion par défaut pour tous leurs appareils. Au lieu de générer un jeu de connexion aléatoire par produit conçu. Ce type de méthode est visiblement favorable à la création massive à moindre coût mais fait l’impasse sur le volet sécurité. Laissant ainsi une porte d’entrée pour de potentielles attaques et surtout, permet une explosion des menaces aux conséquences potentiellement dévastatrices.

Figure 1 – ENISA Threat Model, source « IoT and smart infrastructure » ENISA

En 2019, plus de 2,4 millions de données client ont été exposées sur Internet suite à une erreur de configuration. L’entreprise américaine incriminée, Wyze, est spécialisée dans les caméras IP de surveillance et les produits pour la maison intelligente.

Selon une étude récente de SonicWall, expert en solutions de cybersécurité, une augmentation de 30% du nombre d’attaque par malware visant l’IoT a été constatée en 2020 pendant la crise sanitaire du COVID-19.

Par ailleurs, le risque d’indisponibilité des services Cloud devient de plus en plus critique. Il menace la sécurité de ces objets connectés. A mesure que l’IoT évolue, l’utilisation du Cloud comme solution d’hébergement, de traitement, d’échange et de stockage des données se multiplie. Une quelconque indisponibilité de ces plateformes se traduit par un arrêt ou dysfonctionnement des équipements IoT qui en dépendent.

En raison de leur exposition, les Clouds publics sont fréquemment la cible d’attaques de type Déni de Service ou « DoS ».

Il s’agit d’une action malveillante qui limite fortement la capacité d’un système à fournir le service attendu. Si ladite action est lancée depuis plusieurs sources, il est fréquent de parler de Déni de Service Distribué (DDoS). Ces sources sont souvent gérées par des Botnets (réseaux de machines appelées « zombies » et contrôlées à distance par un attaquant).

L’objectif de ces attaques DoS et DDoS, est d’empêcher le bon fonctionnement d’un service en le rendant indisponible. Dans notre exemple, les services Cloud. Ces attaques peuvent aussi permettre l’exploitation d’autres failles allant jusqu’à donner le contrôle du système, et donc de l’objet connecté.

Figure 2 – ENISA Threat Model, source « IoT and smart infrastructure » ENISA

À l’automne 2016, le botnet Mirai a été utilisé l’une des plus violentes attaques DDoS jamais enregistrée, en exploitant les vulnérabilités IoT. Les victimes, l’hébergeur français de sites web OVH et la société Dyn. Cette attaque avait paralysé pendant plusieurs jours de nombreux sites et services, tels que Twitter, PayPal, Airbnb ou encore Netflix. Le fonctionnement de Mirai se fondait sur la recherche permanente d’adresses IP correspondant à des objets connectés et vulnérables. Dans le but de prendre le contrôle et diriger des requêtes DOS pour saturer d’autres serveurs, et d’autres cibles finales.

Dans le secteur de la santé, l’IoT est utilisé massivement pour surveiller l’état des patients et fournir de nombreuses informations. Une défaillance de ces équipements pourrait avoir des conséquences irréversibles sur la santé du patient. Et la divulgation de données médicales pourrait être catastrophique, à la fois pour l’institution médicale et le patient.

Ces équipements, lorsqu’ils sont mal protégés, peuvent donner accès au système informatique d’établissements de santé.

Fin 2020, une machine à laver connectée avait été piratée et a donné accès au système informatique d’un hôpital français. L’établissement a ensuite subit une attaque de type rançongiciel bloquant tout l’établissement.

Dans l’automobile, une défaillance au niveau des équipements IoT, responsables de l’identification d’obstacles sur la voie pour les voitures autonomes pourrait générer un accident et mettre en péril la vie des passagers et des usagers de la voie publique.

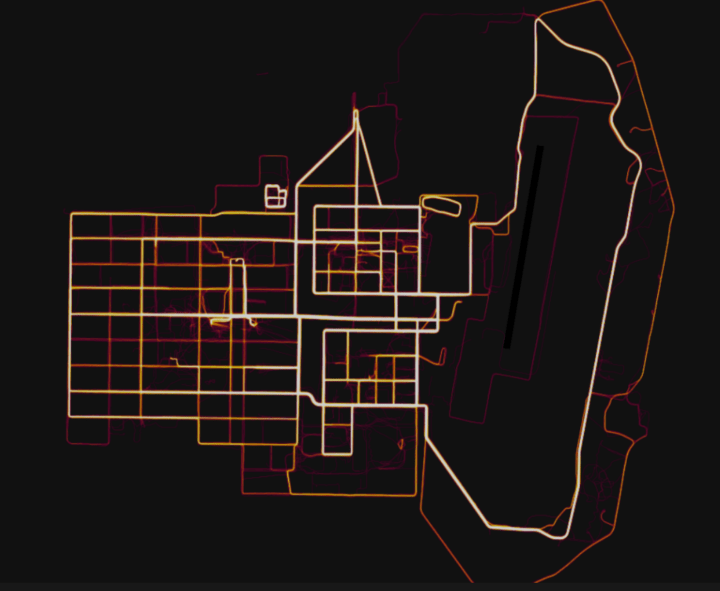

Figure 3 – Fitness tracking app Strava gives away location of secret US army bases, source The Guardian/Strava Heatmap

De nombreux problèmes de sécurité se cachent derrière les objets connectés de notre quotidien. Des jouets pour enfant piratés, des montres fitness desquelles il est possible de récupérer les mails, les SMS, etc. C’est l’utilisation de ce type de montres connectées qui a permis l’identification d’une base secrète militaire américaine. Comment ? A partir de traces GPS liées au parcours sportifs des militaires présents sur la base.

Prenant conscience des menaces et des conséquences que l’IoT peut engendrer, beaucoup s’interrogent sur la nécessité de définir et d’imposer des mesures de sécurité et des normes. Elles permettraient de mieux cadrer la conception et l’utilisation des objets connectés. Ceci afin de diminuer les scénarios d’attaque tirant profit de la faiblesse des systèmes ces équipements.

Figure 4 – ENISA Threat Model, source « IoT and smart inrastructure » ENISA

Une sécurité renforcée suivie d’une évolution normative en matière de gestion de l’IoT devrait être observée. Mais en attendant, de nombreuses solutions existent pour faire face efficacement à ces menaces.