Nous avons évoqué dans la partie 1 les enjeux et les menaces qui touchent l’Internet des Objets ou « IoT ». De nombreuses solutions existent pour faire face efficacement aux menaces. Mais n’oublions pas que les lacunes sécuritaires flagrantes, intentionnelles ou non, reviennent à la responsabilité des professionnels. Il est indispensable de rappeler que c’est grâce à l’application des mesures de sécurité et aux bonnes pratiques de cybersécurité que l’on peut s’assurer d’une bonne gestion de la sécurité de l’IoT. Cela bien évidemment, renforcé par l’entrée en vigueur du Règlement Général sur la Protection des Données « RGPD ». Mais aussi que la publication future du règlement e-Privacy, protégeant les droits du consommateur.

Comment gérer la sécurité de l’IoT ? …en l’intégrant dès la conception !

Intéressons-nous d’abord à deux notions fondamentales : « Security by Design » et « Privacy by Design ». Ces notions regroupent les meilleures pratiques à suivre dès l’ébauche du produit. Ceci afin d’intégrer les concepts de sécurité et de confidentialité au cœur même du produit.

« …intégrer les mesures de sécurité et de confidentialité au cœur même des produits IoT dès leur conception »

L’importance de ces notions

Prenons un exemple concret. Si un maçon souhaite construire un mur mais ne se soucie pas du terrain et de la qualité de ses briques avant de lancer la construction, il risque de voir son mur s’effondrer et ses coûts s’envoler.

D’où l’importance d’intégrer les mesures de sécurité et de confidentialité au cœur même des produits IoT dès leur conception.

Selon l’Institut européen des normes de télécommunication l’« ETSI » (« European Telecommunications Standards Institute » en anglais), la sécurité de l’IoT repose sur une liste d’exigences de base présentée dans son standard dédié à la cybersécurité pour les consommateurs de l’IoT datant de février 2019.

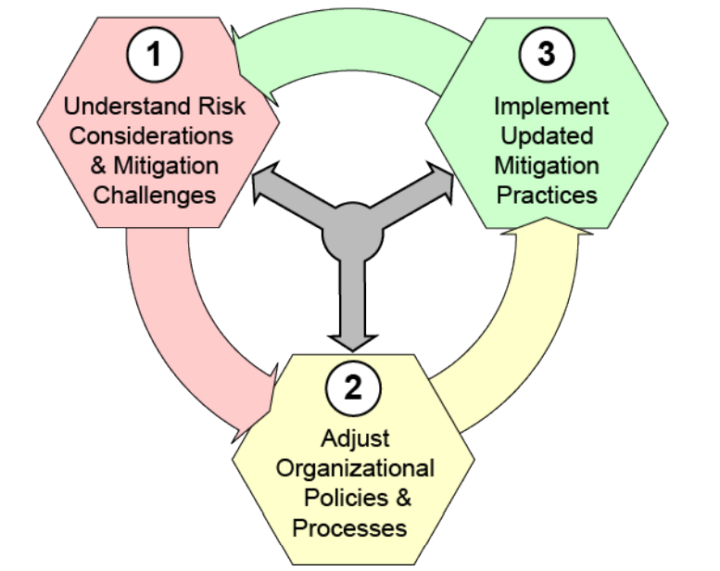

Son homologue américain, l’Institut national de standards et technologie plus connu comme NIST (« National Institute of Standards and Technology » en anglais), a publié ces deux dernières années, une liste d’activités de cybersécurité fondamentales pour les fabricants d’IoT et des considérations relatives à la gestion de risques liée à la cybersécurité et la confidentialité de l’IoT, quant au Congrès des États-Unis, ce dernier a publié à son tour et depuis avril dernier, une loi qui améliore la cybersécurité à appliquer aux objets connectés.

Les composants utilisés dans le produit final

Figure 1 – NIST IoT device lifecycle for the appropriate risk mitigation goals and areas. Source : « NISTIR 8228 » NIST

Toutes ces notions de sécurisation dès la conception concernent donc également les composants utilisés au sein du produit final ; ces composants (ex. : des puces, des circuits, etc,…) sont souvent sous-estimés. Car, pour proposer des produits à des prix concurrentiels, ils sont fréquemment vendus à très bas prix pour limiter les coûts de production en masse. Hélas, ces faibles coûts indiquent, pour la plupart du temps, un niveau faible – voire inexistant – en termes de sécurité, comme les puces défectueuses laissant des portes dérobées dans le produits Trustwave.

Outre les composants, il est également nécessaire de veiller à l’utilisation des micrologiciels embarqués qui peuvent parfois être facilement détournés. Un exemple récent a eu lieu lorsque des chercheurs ont montré qu’il était possible de contourner la sécurité des tablettes intégrées aux robots de cuisine Lidl « Monsieur Connect », afin d’activer le microphone et ainsi potentiellement espionner la vie quotidienne des utilisateurs.

Protéger les communications, sécuriser les données

Si votre équipement IoT est connecté, il communique avec d’autres appareils. Ces communications et les méthodes qu’elles utilisent sont définies dès la conception, parce qu’elles régiront le développement des applications ou interactions à venir. Contrôler les communications des appareils, c’est aussi s’assurer que l’on s’adresse au bon destinataire. Les communications sur Internet s’effectuent selon des protocoles et des ports définis lors de la conception du produit.

« …de fabricants négligent les bonnes pratiques de sécurité et utilisent encore des protocoles dont la robustesse a été mise à mal à de nombreuses reprises. »

Les bonnes pratiques de sécurité

Elles conseillent notamment la restriction des accès aux seuls ports nécessaires, ainsi qu’une restriction des accès aux seules adresses IP autorisées. Il est toujours indispensable d’utiliser un protocole sécurisé et standardisé pour garantir la confidentialité des communications. Un protocole sécurisé est un protocole qui se sert du chiffrement pour réduire l’exposition des données communiquées et ainsi éviter que celles-ci transitent en clair. Ceci s’applique tant à l’appareil qu’aux applications ou interfaces d’administration associés. D’ailleurs, souvent les fabricants négligent les bonnes pratiques de sécurité et utilisent encore des protocoles dont la robustesse a été mise à mal à de nombreuses reprises.

Le fait d’exposer l’interface d’administration d’un réseau ou d’un appareil, sur une adresse non-sécurisée avec des identifiants par défaut, peut suffire pour qu’une intrusion sur le réseau ait lieu. La motivation d’un attaquant peut être d’intercepter ou de voler des informations sensibles, mais peut également consister à prendre le contrôle des appareils dans un but plus lucratif (minage de cryptomonnaies, réseau de zombies (Botnets) pour effectuer des attaques en déni de service distribuées (DDoS), etc.). Ce destin malheureux peut toucher les connexions sans fil mais sachez l’objectif des solutions de sécurité est de ne pas s’exposer à des failles connues ou de subir une usurpation d’identité.

Pour rappel, un dispositif mal sécurisé peut servir de porte d’entrée et risque d’être exploité à des fins malveillantes. L’impact sur l’image de marque peut être conséquent pour le constructeur et sera d’autant plus considérable si le dispositif implique une intrusion dans la vie privée des consommateurs : dispositifs médicaux, domotique, etc.

Maîtriser les données

L’autre enjeu en termes de sécurité de l’IoT concerne le maintien de la confidentialité et la protection des informations traitées et/ou stockées. La question de la nature des données recueillies et traitées par ces équipements s’est en particulier posée avec l’entrée en vigueur du RGPD. Ce dernier exige notamment deux points : la minimisation de la collecte de données (ce qui permet de limiter la surface d’attaque par ingénierie sociale) et le stockage de ces données. La question de la sécurité de ces données stockées est d’autant plus importante lorsque l’hébergement se fait dans le Cloud, auquel cas l’utilisateur n’est plus souverain de ses propres données.

Les données doivent être protégées en prenant en compte les critères habituels de sécurité (confidentialité, intégrité, disponibilité et traçabilité), en particulier lorsque ces données sont d’un niveau de sensibilité élevé (ex. : les données de santé).

Le Règlement Général sur la Protection des Données « RGPD » en quelques documents clés

L’image de marque est un atout indéniable dans le monde des affaires. C’est pourquoi il est vital de conserver une image de marque robuste, technologique et sécurisée. Pour garantir ces principes, il est important pour les sociétés de s’appuyer sur des documents et contrats robustes. Cela permet de se protéger au maximum des risques qu’ils pourraient encourir.

Voici une liste non-exhaustive de documents qu’une société pourrait adopter afin de couvrir un nombre conséquent de risques :

- La Politique de confidentialité. La Politique de confidentialité est un document listant l’ensemble des mesures que prend l’entreprise afin de garantir auprès de ses clients et/ou utilisateurs un bon niveau de sécurité et une utilisation appropriée des données qui ont été recueillies.

- Le Registre des traitements. Le RGPD impose aux entreprises et institutions qui traitent des données à caractère personnel d’établir et de maintenir à jour un registre des opérations qu’elles effectuent ainsi que des mesures qu’elles mettent en place pour protéger ces données. Ce document doit être présentable à tout instant aux autorités de contrôle compétentes.

- Les Conditions générales d’utilisation (CGU). Les Conditions générales d’utilisation sont un document édictant les responsabilités de chacun dans l’utilisation du produit. Il permet notamment de se protéger en cas de mauvaise utilisation/détournement d’utilisation de la part du consommateur/utilisateur. Les CGU sont utiles dans le cadre de l’utilisation d’un service ou d’un produit qui ne nécessitent pas de paiement.

- Les Conditions générales de services (CGS). Si vous êtes amené à offrir un service payant à vos consommateurs, définir les Conditions Générales de Service vous permet d’énumérer l’ensemble des mentions légales, des caractéristiques du service et les garanties éventuelles. L’acheteur a l’obligation de les lire et de les accepter avant de souscrire au service.

Sensibiliser les utilisateurs

Au-delà des mesures de sécurité qui peuvent être appliquées aux objets connectés, une menace subsiste. La mauvaise utilisation de ces appareils.

« Il incombe aux fabricants d’initier une prise de conscience globale vis-à-vis des risques. »

Les consommateurs sont encore trop peu sensibilisés aux risques que représente l’hyper-connexion au quotidien. Beaucoup y voient un gain de confort, de fonctionnalités ou une simplification de certaines tâches. Bien que certains consommateurs s’inquiètent de l’impact de tels objets sur la vie privée, peu disposent réellement des notions ou des réflexes pour vérifier qu’un produit ne présente aucun risque. En effet, les notions sont encore trop techniques et éloignées de la vulgarisation. Les consommateurs doivent donc faire attention aux produits qu’ils achètent, aux données collectées et aux dépendances de connectivité. Il incombe aussi aux fabricants d’initier une prise de conscience globale vis-à-vis des risques. Ceci afin de se prévenir des actions que pourraient mener les consommateurs envers l’entreprise (class-actions, boycott, etc.).

Vidéo de sensibilisation à la sécurité de l’IoT – NIST

Une autre pratique répandue est la modification des micrologiciels ou des composants pour améliorer les objets du quotidien. L’exemple le plus connu est le débridage des trottinettes électriques en modifiant le micrologiciel. Cette opération de « Flash firmware » peut s’avérer tentante pour certains consommateurs, mais peu se rendent compte qu’en la réalisant ils exposent leurs équipements à des risques de sécurité. En effet, cette opération n’est jamais proposée par le constructeur et n’engage en rien le nouveau fournisseur du firmware à le maintenir à jour. Des failles de sécurité pourraient être présentes sur ce firmware non-officiel, ce qui engendrerait des risques importants. Le consommateur prend également des risques. S’il change lui-même un composant de l’objet, que ce soit pour une réparation ou une amélioration.

Les solutions de demain

Davantage des solutions existent et prendront de plus en plus de place dans le paysage de l’IoT dans les mois et années à venir. Nous vous laissons quelques articles à lire pour en savoir plus :

- Le Chiffrement homomorphique

- La Blockchain

- Preuve à divulgation nulle de connaissance ou « Zero Knowledge Proof » en anglais

- Modèle de Sécurité « Zero Trust »